{youtube}ynB1inl4G3c{/youtube}

새로 발견 된 프로세서 취약점은 2008 이후 제조 된 모든 Intel 기반 PC에서 잠재적으로 안전한 정보를 위험에 빠뜨릴 수 있습니다. Intel Software Guard Extensions 또는 SGX로 알려진 디지털 잠금 장치 기능과 일반적인 클라우드 기반 서비스를 사용하는 사용자에게 영향을 줄 수 있습니다.

"사용자가 업데이트를 설치하면 괜찮을 것입니다."

연구원은 1 월에 Foreshadow라고 불리는 SGX 보안 구멍을 확인하고 인텔에 알렸다. 이로 인해 인텔은 클라우드에서 더 폭 넓은 잠재력을 발견하게되었습니다. 이 두 번째 변형 인 Foreshadow-NG는 Intel 기반 가상화 환경을 대상으로 Amazon 및 Microsoft와 같은 클라우드 컴퓨팅 제공 업체가 단일 대형 서버에 수천 개의 가상 PC를 생성하는 데 사용됩니다.

인텔은 다양한 종류의 공격으로부터 보호하기 위해 소프트웨어 및 마이크로 코드 업데이트를 발표했습니다. 클라우드 제공 업체는 컴퓨터를 보호하기 위해 업데이트를 설치해야합니다. SGX를 보호하기 위해 2016 이후 제조 된 모든 SGX 지원 Intel PC 소유자는 개별 레벨에서 업데이트해야합니다. 이러한 업데이트 중 일부는 자동으로 설치되지만 다른 업데이트는 컴퓨터의 구성에 따라 수동으로 설치해야합니다.

연구원은 볼티모어의 Usenix Security Symposium에서 8 월 16의 결함을 시연합니다. 초기 2018에서 컴퓨터 보안 세계를 흔들었던 하드웨어 기반 공격 인 Spectre and Meltdown과 비슷합니다. 연구원은 대부분의 Intel 기반 컴퓨터에있는 여러 가지 보안 기능을 해제 할 수있었습니다.

"Foreshadow-NG는 많은 클라우드 기반 서비스가 당연시하는 근본적인 보안 속성을 깨뜨릴 수 있습니다."

SGX, 가상화 환경 및 기타 유사한 기술은 컴퓨팅 리소스를 새로운 방식으로 사용하고 지문과 같은 의료 기록, 암호 해독 (cryptocurrency), 생체 인식 정보 등 매우 중요한 데이터를 클라우드에 적용함으로써 전 세계를 변화시키고 있습니다 "라고 Ofir Weisse는 말합니다. 미시간 대 (University of Michigan)의 컴퓨터 공학 및 공학 대학원 연구 조교이자 Usenix에서 발표 할 논문의 저자입니다. "이것들은 중요한 목표이지만 이것과 같은 취약점은주의 깊게 진행하는 것이 얼마나 중요한지 보여준다."

Foreshadow 데모 공격이 목표로하는 Software Guard Extensions 기능은 오늘날 널리 사용되지 않습니다. 단지 소수의 클라우드 제공 업체와 수십만 명의 고객이이를 사용하기 때문에이 시스템을 장착 한 대다수의 컴퓨터에 휴면 상태가되고 있으며 현재이 컴퓨터는 취약하지 않습니다. 즉, 연구원들은 제품 사용으로 위협이 커질 것이라고 경고했다.

"사용자가 업데이트를 설치하면 괜찮을 것입니다. 사실 대다수의 PC 사용자는 SGX를 사용하지 않기 때문에 현재 큰 문제가되지는 않을 것입니다. "라고 미시간 대학의 컴퓨터 과학 및 공학 부교수 인 Thomas Wenisch는 말합니다. "SGX가 더 많이 보급되고 아직 업데이트되지 않은 기계가 여전히 많은 경우 실제 위험이 미래에 있습니다. 그래서이 업데이트가 중요한 이유입니다. "

SGX 및 Foreshadow-NG

SGX는 머신에 "보안 엔클로저 (secure enclave)"라고 불리는 디지털 락박스를 생성하여 데이터와 어플리케이션을 머신의 나머지 부분과 분리 된 상태로 유지합니다. 보안 상 취약성이 전체 시스템을 손상 시키더라도 SGX로 보호되는 데이터는 데이터 소유자가 아닌 모든 사람이 액세스 할 수없는 상태로 유지됩니다.

Foreshadow-NG는 개별 클라우드 고객의 가상 PC를 대형 서버에서 서로 격리하는 디지털 벽을 무너 뜨립니다.

SGX의 주요 응용 프로그램은 데이터 센터 직원조차도 보호 된 데이터에 액세스 할 수없는 원격 제 3 자 데이터 센터에서 독점적 인 비즈니스 정보 또는 건강 데이터와 같은 중요한 정보를 처리하고 저장하는 것입니다. SGX는 저작권이있는 디지털 컨텐츠의 배포를 제어 할 수도 있습니다. 예를 들어, 영화는 특정 시스템에서만 볼 수 있습니다.

Foreshadow는 SGX의 lockbox를 파괴하여 공격자가 데이터를 읽고 수정할 수있게합니다. SGX를 대상으로 한 최초의 공격은 아니지만 지금까지 가장 피해가 많은 공격입니다.

"이전 연구 결과에 따라 일부 데이터를 얻을 수있었습니다. Foreshadow는 대부분의 데이터를 대부분 확보합니다. "컴퓨터 과학 및 공학 조교수 Daniel Genkin은 말합니다. "Foreshadow는 데이터를 읽는 것 외에도 입증 (attestation) 키를 추출합니다. 이 열쇠는 공격자가 보안 컴퓨터로 가장하여 사람들이 속임수로 데이터를 전송하도록 유도합니다. "

두 번째 변종 인 Foreshadow-NG는 대형 서버에서 개별 클라우드 고객의 가상 PC를 서로 격리하는 디지털 벽을 뚫습니다. 이렇게하면 클라우드에서 실행되는 악의적 인 가상 컴퓨터가 다른 가상 컴퓨터에 속한 데이터를 읽을 수 있습니다. 가상화 코드는 2008 이후 제조 된 모든 Intel 기반 컴퓨터에 있습니다.

"Foreshadow-NG는 많은 클라우드 기반 서비스가 당연시하는 근본적인 보안 속성을 깨뜨릴 수 있습니다."라고 컴퓨터 과학 및 공학 조교수 인 Baris Kasikci는 말합니다.

공격의 작동 방식

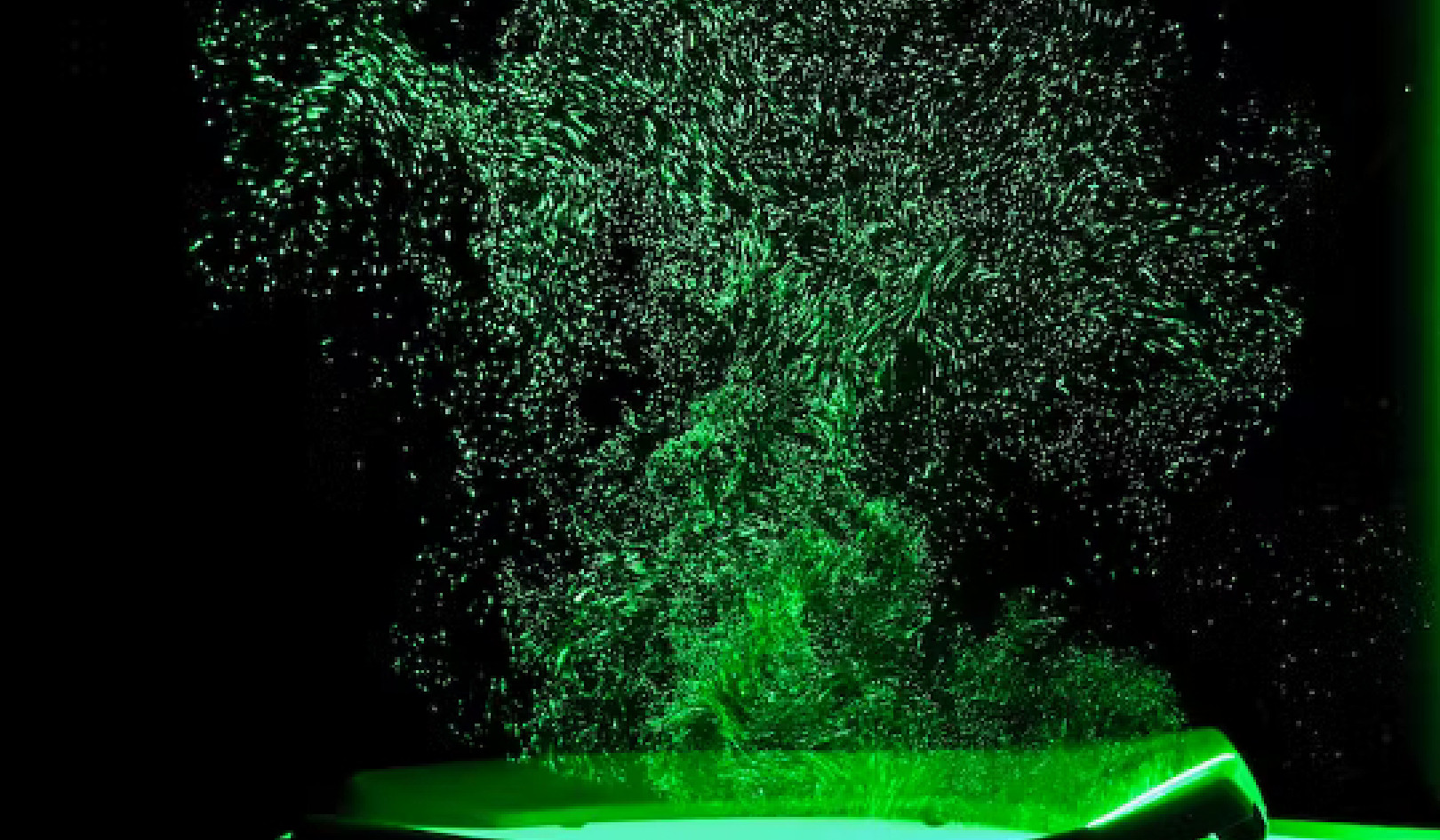

이 두 가지 변종은 양쪽 채널 공격으로 알려진 시스템을 사용하여 피해 시스템에 액세스합니다. 이러한 공격은 겉으로보기에는 무해한 정보로 패턴을 관찰함으로써 시스템의 내부 작동에 대한 정보를 유추합니다. 예를 들어 프로세서가 컴퓨터의 메모리에 액세스하는 데 걸리는 시간. 이것은 기계의 내부 작동에 액세스하는 데 사용할 수 있습니다.

그런 다음 공격은 추측 실행이라는 기능을 악용하여 시스템의 프로세서를 혼동합니다. 모든 최신 CPU에 사용되는 추측 실행은 프로세서가 본질적으로 다음에 수행 할 작업을 추측하여 그에 따라 계획을 수립함으로써 처리 속도를 향상시킵니다.

공격은 투기 적 실행을 일련의 잘못된 추측으로 유도하는 잘못된 정보를 제공합니다. 결함이있는 GPS를 따르는 운전자처럼 프로세서가 절실히 손실됩니다. 이 혼동은 피해자 기계가 민감한 정보를 유출하도록하기 위해 악용됩니다. 경우에 따라 희생 대상 컴퓨터의 정보를 변경할 수도 있습니다.

이 취약점이 큰 피해를 입기 전에 나타나기는했지만 보안 영역과 가상화 기술의 취약성을 드러내고 있다고 연구에 참여한 대학원생 연구 조교 인 Ofir Weisse는 말합니다. 그는 기술을 안전하게 유지하는 열쇠는 연구원이 디자인을 공개적으로 열어서 취약성을 신속하게 식별하고 수정할 수 있도록하는 것이라고 믿고 있습니다.

이 프로젝트에 참여한 다른 연구자들은 벨기에 연구 그룹 인 imec-DistriNet에서 나왔다. Technion 이스라엘 공과 대학; 그리고 University of Adelaide와 Data61.

연구 기금 KU Leuven, Technion Hiroshi Fujiwara 사이버 보안 연구 센터, 이스라엘 사이버 국, 국립 과학 재단, 미 상무부, 국립 표준 기술 연구소, 2017-2018 Rothschild 박사후 연구원 , 및 DARPA.

Foreshadow에 대한 자세한 내용은 ForeshadowAttack.com.

출처: 미시간 대학

관련 서적

at 이너셀프 마켓과 아마존